|

最近的安全研究表明,有许多新型恶意程序专门针对windows子系统(WSL)中的Linux进行构建,以利用linux子系统实现逃脱系统反病毒检测扫描机制。这种独特的病毒技巧标志着黑客用WSL来安装攻击载荷的第一个案例。

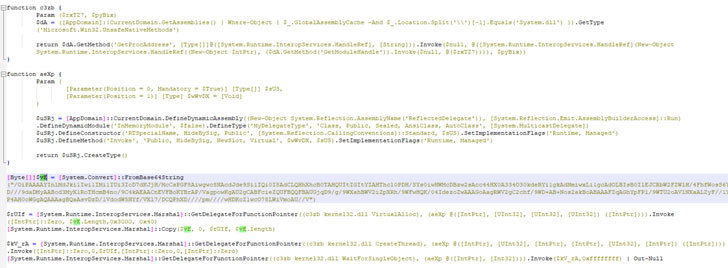

根据网络安全行业门户极牛网JIKENB.COM的梳理,安全研究人员在周四发布的一份报告中说:“这些文件充当加载器,运行嵌入在样本中或从远程服务器检索的有效负载,然后使用 Windows API 调用注入到正在运行的进程中。”

适用于 Linux 的 Windows 子系统于 2016 年 8 月推出,是一个兼容层,旨在 Windows 平台上本地运行 Linux 二进制可执行文件(ELF 格式),而无需传统虚拟机或双引导设置的开销。

根据网络安全行业门户极牛网JIKENB.COM的梳理,最早的案例可追溯到 2021 年 5 月 3 日,每两到三周上传一系列 Linux 二进制文件,直到 2021 年 8 月 22 日。不仅示例是用 Python 3 编写并使用 PyInstaller 转换为 ELF 可执行文件,而且文件还精心策划从远程命令和控制服务器下载 shellcode,并使用 PowerShell 在受感染主机上执行后续的恶意活动。

然后,使用 Windows API 调用将此辅助“shellcode”有效攻击载荷注入正在运行的 Windows 进程中,以进行安全研究人员所描述的“ELF 到 Windows 二进制文件执行”,但不会在样本尝试终止机器上运行的可疑防病毒产品和分析工具之前注入。更重要的是,标准 Python 库的使用使得一些变体可以在 Windows 和 Linux 上互操作。

安全研究人员说:“到目前为止,我们已经确定了数量有限的样本,其中只有一个可公开路由的 IP 地址,这表明该活动的范围非常有限,或者可能仍在开发中。随着操作系统之间曾经明显的界限变得越来越模糊,威胁行为者将利用新的攻击面。”

注:本文转载自网络,如有侵权,请联系删除

|